kernelsu中文 v1.0.3

5.0分

5.0分

- 本游戏:官方版安全无广告需网络

- 标签: KernelSU安装教程 安卓root工具 内核管理软件

- 更新时间:2026-01-31 20:58:17

- 相关游戏

KernelSU中文软件是一款适用于安卓手机的root玩机工具,它为用户提供了更为灵活且高度可定制的解决方案。在这里,玩家可以便捷地管理手机软件的自启动权限,还能一键卸载预装应用以释放内存空间,同时支持一键加速功能,有效提升游戏运行的流畅度,感兴趣的用户不妨前来体验。

KernelSu如何安装教程

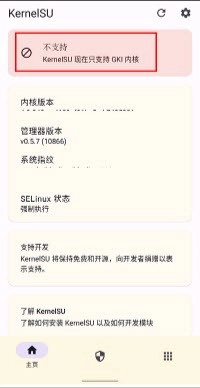

在当前网站的这个界面尝试部署KernelSu组件后,启动对应的应用程序,其部署状态页面呈现的提示为“尚未完成部署”。

方法一:使用自定义修复(如TWRP)安装。

在 KernelSU 的Release页面(https://github.com/tiann/KernelSU/releases)中,找到与你手机型号匹配、以 AnyKernel3 开头的 zip 格式刷机包。

重启手机进入TWRP。

可以通过adb工具把AnyKernel3-*.zip(内核文件)传输到手机的/sdcard目录,之后既可以在TWRP的图形界面中选择安装该文件,也能直接用adb sideload AnyKernel-*.zip命令来完成安装操作。

另一种办法是借助专门的内核刷写应用程序来完成安装操作,这类应用比如有Franco Kernel Manager这样的工具。

需要确保设备已取得最高权限,比如通过安装Magisk工具获取,或是设备上已有旧版KernelSU并计划更新到其他版本的KernelSU;若设备尚未获得权限,则建议考虑其他可行方案。

使用AnyKernel3格式的刷机包时,可参照自定义修复安装相关章节的操作步骤来执行。

打开内核刷写应用,使用提供的AnyKernel3刷机包进行刷入操作。

方法三:采用KernelSU提供的boot.img文件,通过fastboot工具进行安装。

这里无需你具备TWRP,也不需要你的手机获取root权限,此方法适用于首次安装KernelSU。

找到合适的boot.img

请从GitHub的发布页面获取boot.img文件,务必确认所使用的boot.img版本与您的需求完全匹配。

将 boot.img 刷入设备

先通过adb工具与设备建立连接,接着输入指令让设备重启至fastboot模式,之后就可以用页面下方提供的命令来完成KernelSU的刷入操作了。

fastboot flash boot boot.img

方法四:手动修改boot.img,然后安装。

通过下方两个应用来实现

- Android Image Kitchen

- Magisk

其中Android-Image-Kitchen适用于PC端运行,而magisk则需要手机端的配合。

- 获取手机的原厂boot.img文件;该文件可从您设备的制造商处获取。

- 由 KernelSU 提供且与您设备 KMI 版本匹配的 AnyKernel3 zip 文件(您可参考第三方 Recovery 安装步骤来获取)。

对AnyKernel3压缩包进行解压操作后,可获取其中的Image文件,该文件正是KernelSU对应的内核文件。

使用Android-Image-Kitchen

把 Android-Image-Kitchen 下载到您的电脑上。

把官方启动镜像文件放到安卓镜像处理工具的主目录下。

在Android-Image-Kitchen的根目录中运行/unpackimg.sh boot.img命令,该命令可对boot.img进行解压操作,执行后你将获取到若干相关文件。

boot.img-kernel要把目录替换成split_img,这个split_img是您从AnyKernel3里提取出来的文件Image(提醒一下,得把名称改成boot.img-kernel)。

在Android-Image-Kitchen的根目录运行对应的脚本文件后,会生成一个新的镜像文件,接着使用fastboot工具将该镜像刷入设备即可(具体操作可参考之前的步骤说明)。

使用magiskboot

最新版的Magisk。

把 Magisk-*.apk 改名为 Magisk-vesion.zip 后进行解压。

使用adb工具把Magisk-v25.2版本中lib目录下arm64-v8a文件夹里的libmagiskboot.so文件传输到你的设备上。

adb push Magisk-v25.2/lib/arm64-v8a/libmagiskboot.so /data/local/tmp/magiskboot

把AnyKernel3文件夹里的boot.img与Image这两个文件传输到你的设备上。

首先打开adb shell,接着切换到/data/local/tmp/目录,之后执行chmod +x命令赋予magiskboot可执行权限。

先打开adb命令行界面,接着切换到/data/local/tmp/这个路径,然后运行./magiskboot unpack boot.img命令来拆解boot.img文件,操作完成后会生成一个名为kernel的文件,这个文件就是设备原本的内核程序。

将kernel替换为Image:mv -f Image kernel。

运行指定的命令行操作重新打包启动镜像文件后,会生成一个新的启动镜像文件,接着可以使用对应的快速启动工具将这个新文件写入到目标设备中。

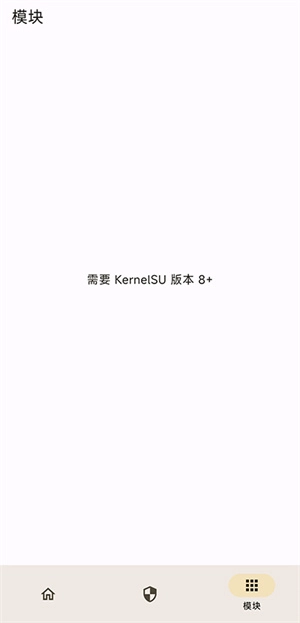

尝试部署KernelSu工具后,启动对应应用时,其安装界面提示当前设备或系统环境无法兼容该功能。

面对这种状况,一种解决方式是自行手动编译内核,并将其整合到非GKI内核里,再依照前述步骤进行刷入操作;另一种途径则是期待有其他技术达人能针对该情况完成适配工作。

软件功能

基于内核层面,你可以在此管理手机内存,从而获得更充分的控制权。

软件中的模块不一样,能够更好的去修改这些。

这是一个全新的开源项目,能更出色地管理安卓手机的性能,让用户可以持续享受流畅的使用体验。

软件特色

对微信进行彻底的垃圾清理后,能更顺畅地体验手机加速带来的便捷。

通知栏清理,可以骚扰通知拦截,保持手机里的清净。

通过特定功能可以帮助设备内部核心部件降低运行温度,从而减少高温对硬件的损耗,让设备的使用周期得以延长。

软件亮点

用户可以根据自身实际需求,自主决定各类权限信息的开放范围与使用方式。

市面上绝大多数热门手机型号都能适配,用户的各类需求都能便捷达成。

通过简单操作就能获得系统最高权限,这样一来,许多应用在使用过程中都会变得更加便捷。

你可以自由调整文字的尺寸与色彩,平台还准备了丰富多样的主题供用户选用。

常见问题

KernelSU模块是否具备Xposed相关的功能支持?

后续该模块会运行于内核层面,而Xposed相关功能则属于用户空间范畴,二者运行环境的差异导致无法直接达成Xposed的实现效果。就当前技术而言,借助ptrace的注入方式能够实现部分类似Xposed的功能(例如少阴这类应用),不过在我看来,未来或许会有更优的解决办法。

能完美隐藏root吗?

我不太确定。不过从理论层面来说,内核与应用程序相比处于更高的特权级别,它具备对应用程序隐藏任何信息的能力;举个例子,在系统内核里能够毫无破绽地拦截所有系统调用,这堪称隐藏root权限的终极手段。

最大的优势是什么?

能够提供面向内核的钩子接口,可对内核里的绝大多数函数实施拦截操作;像拦截系统调用,对openat、inotify等进行过滤就属于此类应用场景。内核层面的钩子机制,代表着能对所有进程实现全面掌控,不过这种掌控力会在对手同样是root进程时受到限制。

支持哪些设备?

仅支持内核版本5.10及以上的设备,低于该版本的均不支持;未来或许可借助static binary instrumentation的方式将其backport至旧内核,这就要看是否有感兴趣的开发者来实现了。

与传统的ROOT有什么区别?

其主要运行于内核空间,而像Magisk这类传统的ROOT方案,实际上是在用户空间开展工作的。

能有类似Magisk的模块功能吗?

系统会具备模块相关的功能特性,但它和Magisk的模块在实现方式上存在差异;我们计划提供内核模块接口,这类模块的核心作用是把代码或者脚本文件加载到内核空间中运行;这与Magisk那种通过文件系统overlay来实现功能的方式不一样。不过从技术原理上来说,通过该接口实现文件系统overlay的功能也是可行的。

详细信息

- 文件大小:8.12MB

- 当前版本:v1.0.3